La operación norcoreana secreta para cobrar salarios en Estados Unidos

Los primeros ciberataques lanzados por Pyongyang eran simples: desfiguraban páginas web con mensajes políticos o lanzaban ataques para cerrar sitios web estadounidenses. Pronto se volvieron más audaces. En 2014, los hackers norcoreanos robaron y filtraron información confidencial del estudio cinematográfico Sony. Luego atacaron instituciones financieras: sustrajeron más de 81 millones de dólares de las cuentas del Banco de Bangladesh en la Reserva Federal de Nueva York. Después, los ciberdelincuentes norcoreanos transicionaron al ransomware: el ataque WannaCry de 2017 bloqueó cientos de miles de computadoras Windows en 150 países y exigió pagos en bitcoin. Aunque la cantidad de ingresos que generó el ataque es objeto de debate, algunos dicen que solo obtuvo 140,000 dólares en pagos, causó daños mucho más amplios, ya que las empresas tuvieron que actualizar sus sistemas y reforzar su seguridad, con un costo estimado de hasta 4,000 millones de dólares.

Los gobiernos respondieron con más sanciones y medidas de seguridad más estrictas, y el régimen dio un giro, reduciendo el uso de ransomware y apostando por esquemas más silenciosos. Estos resultaron ser más lucrativos: hoy en día, la herramienta más valiosa en el arsenal de la ciberdelincuencia de Corea del Norte es el robo de criptomonedas. En 2022, los piratas informáticos robaron más de 600 millones de dólares en criptomonedas atacando el juego de blockchain Axie Infinity; en febrero de este año, robaron 1,500 millones de dólares en moneda digital a la bolsa de criptomonedas Bybit, con sede en Dubái. Mientras tanto, la estafa de los candidatos informáticos fue creciendo lentamente, hasta que la pandemia amplió el número de empleos a distancia, y Pyongyang vio la oportunidad perfecta.

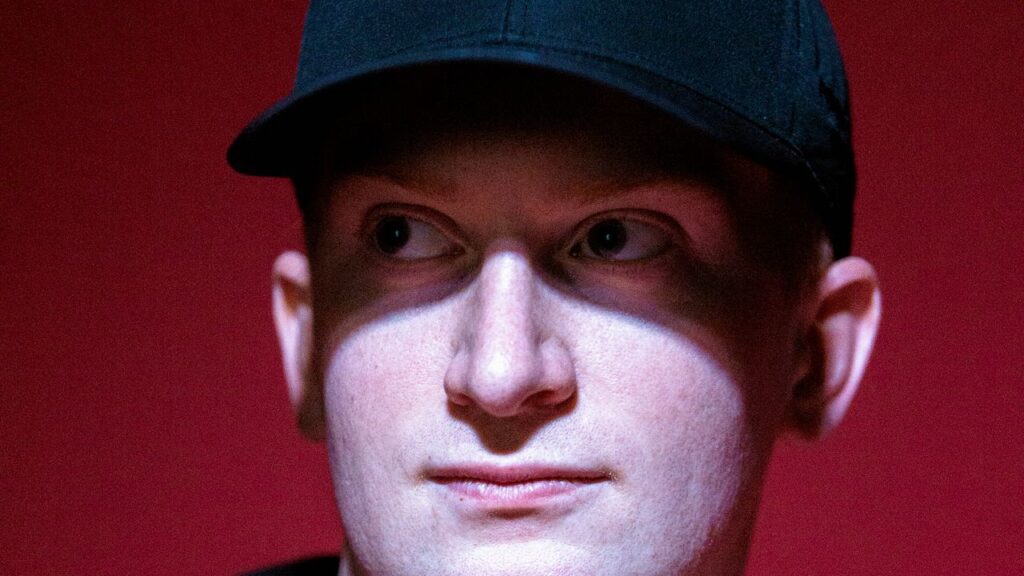

Fotografía: Julia Chesky

En 2024, según un informe reciente del Servicio Nacional de Inteligencia de Corea del Sur, el número de personas que trabajaban en las divisiones cibernéticas de Corea del Norte, que incluyen a simuladores, ladrones de criptomonedas y hackers militares, ascendía a 8,400, frente a las 6,800 de dos años antes. Algunos de estos trabajadores tienen su base en el país, pero muchos están destinados en el extranjero: en China, Rusia, Pakistán u otros lugares. Reciben una remuneración relativamente buena, pero su destino no es nada cómodo.

Equipos de 10 a 20 jóvenes viven y trabajan en un solo apartamento, duermen de cuatro a cinco en una habitación y trabajan hasta 14 horas al día, en horarios extraños para coincidir con la zona horaria de su trabajo remoto. Tienen cuotas de ganancias ilícitas que deben cumplir. Sus movimientos están estrictamente controlados, al igual que los de sus familiares, que son utilizados como rehenes para evitar deserciones. “No tienes ninguna libertad. No se te permite salir del apartamento a menos que necesites comprar algo. Siempre deben ir juntas dos o tres personas, así que no tienen oportunidad de explorar”, cuenta a WIRED Hyun-Seung Lee, un desertor norcoreano que vive en Washington y afirma que algunos de sus antiguos amigos formaron parte de estas operaciones.

El gobierno estadounidense calcula que un equipo típico puede generar hasta 3 millones de dólares al año para Pyongyang. Los expertos señalan que el dinero se inyecta en todo, desde el fondo de sobornos personales de Kim Jong Un hasta el programa de armas nucleares del país. Unos pocos millones de dólares pueden parecer poco al lado de los llamativos robos de criptomonedas, pero con tantos equipos operando en la oscuridad, el fraude resulta eficaz precisamente porque es tan mundano.

El “empleado del mes” podría ser un doble agente

En el verano de 2022, una importante multinacional contrató a un ingeniero a distancia para trabajar en el desarrollo de un sitio web. “Se conectaba a las reuniones y participaba en los debates. Se le consideraba el miembro más productivo del equipo”, relató a WIRED un ejecutivo de la empresa bajo condición de anonimato.

Un día, sus compañeros organizaron una sorpresa para celebrar su cumpleaños. Se reunieron en una videollamada para felicitarlo, solo para sorprenderse con su reacción. Al parecer, después de casi un año en la empresa, el trabajador había olvidado la fecha de nacimiento que figuraba en sus registros. Fue suficiente para levantar sospechas y, poco después, el equipo de seguridad descubrió que utilizaba herramientas de acceso remoto en su laptop de trabajo. Lo despidieron. No fue hasta más tarde, cuando los investigadores federales hallaron uno de sus talones de pago en la granja de computadoras de Christina Chapman en Arizona, que la empresa conectó los puntos y se dio cuenta de que había empleado a un agente extranjero durante casi un año.